史上最大虚拟币劫案|Bybit事件背后的黑客阴谋与安全解析

2025年2月21日,加密货币交易所Bybit遭遇了一起大规模安全漏洞事件,导致其以太坊冷钱包中的约15亿美元资产(逾 40 万枚 ETH、超 9 万枚 stETH、1.5 万枚 cmETH 和 8000 枚 mETH)被盗。此事件被认为是加密货币历史上金额最大的单次盗窃案,对行业造成了冲击性的影响。

▶ 盗窃经过

根据 Bybit Ben Zhou 的描述及分析,盗窃过程如下:

▪ 攻击准备

黑客在事发前至少三天(即2月19日)部署了一个恶意智能合约(地址:0xbDd077f651EBe7f7b3cE16fe5F2b025BE2969516)

黑客通过部署带有后门功能的恶意合约,该合约看似像一个常规业务逻辑代码,但实际上却隐藏着“恶意代码”,然后等待时机进行非法授权操作,为后续攻击埋下伏笔。

▪ 伪装多签

Bybit的以太坊冷钱包采用多重签名机制,通常需要多个授权方签名才能执行交易。黑客通过未知手段侵入了多签钱包授权人的电脑,可能是通过钓鱼链接或恶意软件。

在2月21日,Bybit计划将冷钱包中的ETH转移至热钱包以满足日常交易需求。黑客利用这一时机,将交易界面伪装成正常操作,诱导签名者确认了一条看似合法的交易。然而,签名实际执行的是一条更改冷钱包智能合约逻辑的指令。大致流程如下:

- 黑客知道 Bybit 将执行安全交易来转移某种 ERC20 代币

- 黑客部署了一个接口为 transfer(address,uint256) 的恶意合约 A(0x96221423681A6d52E184D440a8eFCEbB105C7242),该代码可以将第一个存储槽更新为 address 参数的值

- 黑客部署了一个能够控制 Safe 代理的恶意合约 B (0xbDd077f651EBe7f7b3cE16fe5F2b025BE2969516)

- 黑客获得访问权限,篡改了三名签名者的 Safe 交易数据

- 黑客提交了由三位签名者签名的 Safe 交易,并接管了 Safe 钱包

- 黑客从 Safe 钱包中获取资产

▪ 资金转移

成功修改后,黑客迅速控制了冷钱包,将当时价值约 15 亿美元的 ETH 以及 ETH 质押凭证转移至地址:0x47666Fab8bd0Ac7003bce3f5C3585383F09486E2,随后,资金被分散至多个钱包并开始洗钱流程。

ETH转移路径:

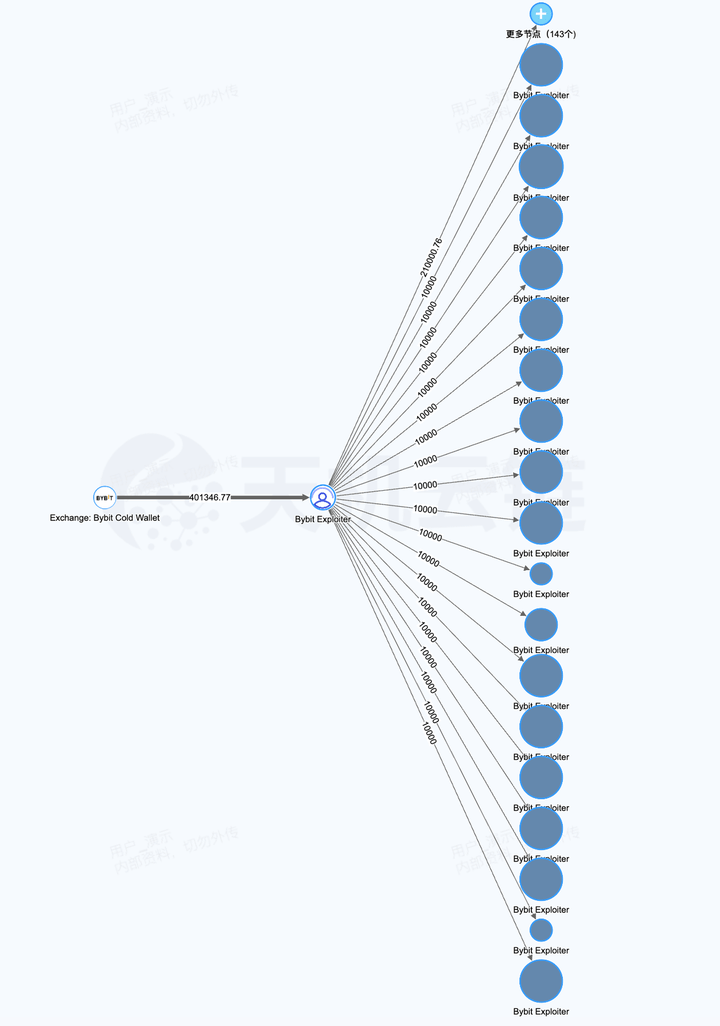

地址 0x476 以每 10,000 ETH 的格式将 ETH 分散至 40个地址,大部分暂未继续转移。

stETH转移路径:

mETH转移路径:

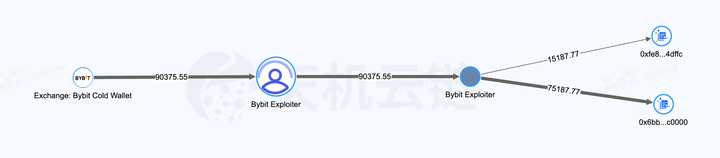

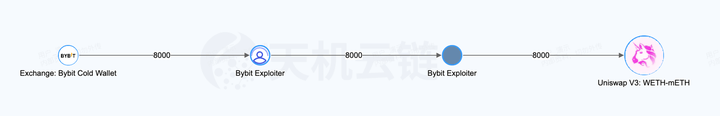

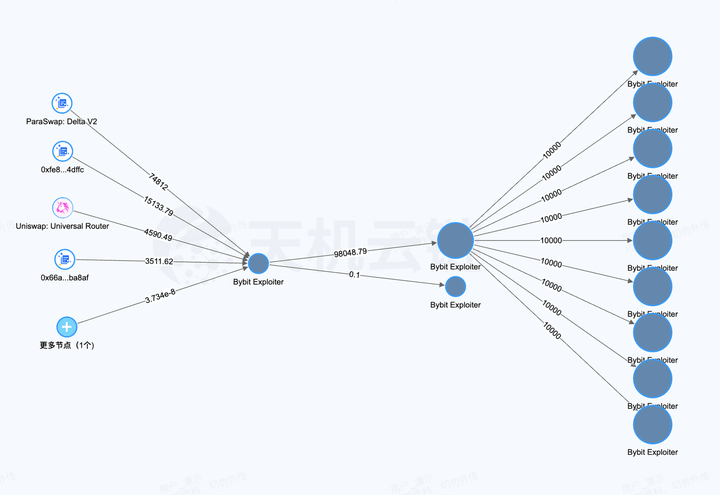

黑客将8,000 mETH 和 90,375.5479 stETH 转移到地址 0xA4B2Fd68593B6F34E51cB9eDB66E71c1B4Ab449e,接着通过 Uniswap 和 ParaSwap 兑换为 98,048 ETH 后,又转移到 0xdd90071d52f20e85c89802e5dc1ec0a7b6475f92,地址 0xdd9 以每 10,000 ETH 的格式将 ETH 分散至 9 个地址,暂未转出。

cmETH转移路径:

黑客试图在将15000个cmETH在兑换为ETH的过程中被mETH Protocol 官方拦截追回。

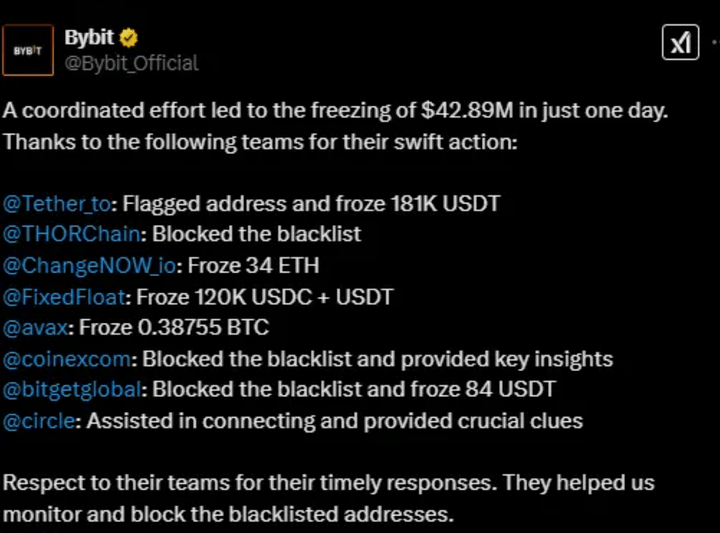

除开追回的15000个cmETH外,还在多方协助下冻结了4289万被盗资金,提供协助的机构包括 Tether、THORChain、ChangeNOW、FixedFloat、Avalanche Ecosystem、CoinEx、Bitget、Circle 等。

▶ 攻击方法

按照最新的报告来看,Bybit很可能是被社会工程学攻击从而导致资金被盗,那么朝鲜黑客组织Lazarus Group面向交易所的精密APT(社会工程学攻击)渗透攻击是如何实现的?

▪ 什么是APT:

首先,什么是APT攻击?APT的全称是“Advanced Persistent Threat”,中文叫“高级持续性威胁”。想象一下普通的黑客攻击,就像小偷砸窗偷东西,速战速决。而APT攻击更像是一场精心策划的特工行动,黑客会花几个月甚至更长时间潜伏在目标系统里,悄无声息地渗透,直到得手。这种攻击需要高超的技术、耐心和狡猾的头脑,而Lazarus Group正是这方面的“专家”。

▪ 第一步:社会工程学——“伪装大师”出动

Lazarus Group的攻击从人性下手,他们最擅长的就是社会工程学攻击。简单来说,就是利用我们的信任和好奇心来设陷阱。

怎么做到的?

- 伪装身份

黑客会冒充一些可信的角色,比如项目方、投资人或者第三方合作伙伴,主动联系交易所的开发人员。比如,你是一个程序员,突然收到一封邮件,说某个大V投资人对你的项目感兴趣,想聊聊细节,还附上了一些“专业建议”。是不是有点小激动?这时候警惕性就容易下降。

2. 诱导运行恶意程序

接下来,黑客会找个理由让你运行一个程序,比如“帮我调试这段代码”或者“试试这个市场分析工具”。这个程序表面上没啥问题,但实际上是个“特洛伊木马”。一旦你点了运行,黑客就拿到了进入你电脑的“钥匙”——远程代码执行权限。从这一刻起,他们可以在你的电脑上为所欲为。

3. 权限提升与横向渗透

更可怕的是,他们可能会继续忽悠你,让你不小心泄露更高权限的账号密码,或者利用你的身份在公司内网里“到处逛”。这就像是骗到了你的门卡,然后顺手复制了老板办公室的钥匙,逐步控制整个大楼。

▪ 第二步:内网渗透——“隐身术”大显身手

拿到第一台电脑的控制权后,黑客不会马上动手,而是开始在内网里“潜水”,目标是找到存放加密货币的“金库”。

具体流程是怎样的?

- 扫描与窃取密钥

黑客利用这台被入侵的电脑,像雷达一样扫描整个内网,寻找关键服务器的SSH密钥(一种远程登录的凭证)。拿到这些密钥就像拿到大楼的万能钥匙,可以随便进出其他服务器。他们还会利用企业内部的白名单信任关系,比如某些服务器之间通信无需额外验证,黑客就像穿了隐身衣,在系统里自由移动。

2. 扩大控制范围

随着渗透深入,他们会感染更多服务器,逐步靠近目标——控制加密货币钱包的服务器。这一步需要时间和耐心,但Lazarus Group显然很擅长“慢工出细活”。

▪ 第三步:偷梁换柱——“调包计”上演

经过层层渗透,黑客终于摸到了“金库”——加密货币冷钱包的服务器。他们的终极目标是篡改程序,实现一次完美的“调包”。

用一个比喻来解释

把交易所的冷钱包想象成一个位于高级写字楼顶层的保险库。正常情况下,这个保险库很安全,每次转账都需要多位高管到场,盯着一个显示屏确认转账信息(比如“向XX地址转账100 ETH”),所有人都点头同意后,钱才会转出去。

但黑客已经通过前面的渗透拿到了“门禁卡”(入侵初始电脑),复制了“办公室钥匙”(获取高权限),甚至潜入了控制保险库的核心系统。他们做了两件事:

- 篡改显示屏(多签UI界面)

黑客改了前端程序,让高管们看到的转账信息是假的。比如屏幕上显示“转账100 ETH到公司地址”,但实际指令却是“转账1000 ETH到黑客地址”。

2. 修改转账程序(智能合约)

他们还偷偷改了后端的指令逻辑,即使高管们确认了屏幕上的信息,执行的却是黑客想要的结果。这就像在保险库里换了个假锁,你以为锁上了,其实早就被调包了。

▶ 其他

具体的被盗细节还未查清,根据Colin Wu和Bybit CEO BEN参加的SPACE的内容,有几个要点:

- 检查过,所有参与签名的人的电脑上都没有木马。各种可能性都有,但现在没办法确定排除哪一种,所以还在查。可以把冷钱包想象成汇丰银行。这次事件就是“汇丰银行”这边出了问题 — — 我把钱往回拿的时候被拦截,导致全部被盗有四个人负责签名,都在不同的网络环境,电脑也定期排查,事后也没发现木马。签名时不在同一个地方,甚至不在同一个国家,是一个人签完后下一个再签,每次都会检查 URL 之类的东西。还在排查到底是哪个环节出了问题总结来说就是:没有被种马、多签交易时没问题。

▶ END

黑客用精心编织的社会工程学陷阱,撬开了看似牢不可破的多重签名机制,最终让冷钱包的“绝对安全”沦为泡影。这场损失惨重的盗窃案,再次警示行业:在区块链的世界里,代码的严谨性永远无法完全替代人性的警惕性。

未来,加密行业或许需要更深刻地思考——如何在追求高效与去中心化的同时,构建起一道既能抵御技术渗透、又能防范人性盲区的安全防线?答案或许不在某一次技术升级,而在于全行业对安全文化的敬畏与共识。毕竟,再坚固的代码堡垒,也可能因一次轻信的点击而崩塌。